La C-36 française: La France et les Alliés

( )

(

)

( )

)

La page d'accueil de la C-36

6.1 Le contexte historique

En novembre 1942, les alliés débarquent en Afrique française du Nord (Opération Torch). Les troupes de Vichy résistent mais sont rapidement battues.

Après la convention d'Anfa au Maroc en janvier 1943, sous la pression américaine, les FFL [1] de De Gaule et les troupes de l'armée régulière d'afrique du nord sous la direction de Giraud, fusionnent. En début de 1944, cinq DI et trois DB sont formées [2]. Trois composantes émergent:

- L'Armée A (appelé ensuite CEF [3]), dirigé par le général Juin, qui combat en Tunisie (de novembre 1942 à mai 1943), et ensuite en Italie (de novembre 1943 à juillet 1944).

- La première Armée française [4] (au début appelée Armée B), dirigé par le général De Lattre de Tassigny, qui débarque dans le sud de la France en août 1944 (Operation Dragoon).

- La 2ième division blindée (2eDB), dirigé par le général Leclerc, qui débarque en Normandie en août 1944.

En septembre et octobre 1943, le Général Giraud (contre l'avis de De Gaulle), libère la Corse.

Notes de bas de page:

- [1] FFL: “Forces Françaises Libres”.

- [2] DI: “Division d’Infanterie”, DB: “Division blindée”.

- [3] CEF: “Corps Expéditionnaire Français”.

- [4] La première armée française est composé de troupes aguerries (celles du général Juin) et celles qui étaient à l’entraînement en Afrique du Nord.

6.2 Le chiffrement français – Du changement fréquents des procédures au retrait de la C-36

De fin 1942 à août 1944, une partie de l'armée française s’entraîne. Au début, ce sont les moyens de chiffrement déjà disponibles durant la période de Vichy qui sont utilisées et petit à petit la M-209 américaine, introduite dans l’armée française à partir de mai 1943, va s'imposer comme le moyen de chiffrement des petites unités et remplacer la C-36.

A la même époque, une autre partie de l’armée française se bat en Tunisie. L’état-major utilise exclusivement la B-211 et la C-36 (SHD-10P237) [1].

En ce qui concerne la campagne d’Italie menée par le Général Juin, je n’ai pas trouvé d’informations au SHD qui indique si la C-36 a été utilisé ou non. Néanmoins, il est vraisemblable que le contingent français soit équipé (entre autres) de C-36.

En mai 1943; (SHD-11P189 1944) un document liste les moyens de chiffrement utilisés par la 1er DB: La B-211, la C-36, le Code chiffré 72, le Code chiffre ATM, et le Procédé sans dictionnaire type 1943 (modification du procédé SD 1923 à diagonales).

De plus, il est précisé:

- B211: moyen normal de chiffrement pour les Armées et les corps d'armée.

- C36: moyen normal de chiffrement jusqu'à l'échelon régiment.

De fin 1942 à juillet 1944, les procédures d'utilisation de la C-36 deviennent de plus en plus complexes et essayent de pallier son manque de sécurité. Enfin en fin juillet 1944 elle est retirée du service actif. Voici le document qui annonce ce retrait (SHD-11P189 1944):

ARMEE "B" - Service du Chiffre - No 172/2 CH TS - Référence:

Instruction permanente pour les Transmissions, No 10, du 25 Juillet

1944. (Tampon rouge "TRES SECRET")

Objet : Reversement de procédés de chiffrement – Note de service -

L'instruction permanente citée en référence précise quels sont les

procédés de chiffrement dont l'emploi en opérations est actuellement

autorisé dans le cadre des dispositions adoptées par la 7ième armée U.S.

1e- Converter M.209 (employé selon les instructions en vigueur dans

l'Armée Américaine - Voir: Instructions pour l'emploi du Converter M-209A,

Pièce No 7-1 du 25/7/44 de l'ordre hebdomadaire du Commandement des

Transmissions.)

2e- Procédé SD 43 ...

Ainsi seront reversé:

- Les codes EMPIR et leur système de sur-chiffrement.

- Les machines C36 ainsi que toutes les instructions et notices concernant

leur emploie et le dernier télégramme reçu au sujet de leur mise à la clé.

- Toutes instructions et notes de la Direction du Chiffre ou de l'Armée

concernant l'emploi du Converter M-209 selon les modalités qui étaient

adoptées en Afrique du Nord, y compris les exemplaires au complet des

collections de 60 tableaux "SIGRBA" et le dernier télégramme reçu au sujet

des modifications périodiques apportées à ces instructions.

- Les codes ATM 1943 et leur système de sur-chiffrement.

- Les codes 72 et leur système de sur-chiffrement.

En ce qui concerne le répertoire des abréviations conventionnelles No 733

CH/CAB, il ne sera par reversé, la première partie de ces dispositions

demeurant en vigueur ... Le guide memento du chiffreur, qui est un

document confidentiel d'instruction, demeure en vigueur ... Les

reversements ci-dessus prescrits ne s'appliquent pas aux Corps d'armée en

ce qui concerne leur propre dotation.

Les unités qui, à la suite de ces reversements, se trouveraient démunies

de procédés du Chiffre, emploieront pour leurs messages secrets,

l'AFCODE [3] conjugué avec le code de coordonnées cartographiques et le

tableau d'authentification ...

Après cette date (fin juillet 1944), la C-36 semble disparaître des théâtres

d'opération. L'ensemble des documents chiffrés qui laissait apparaître leur

méthode de chiffrement n'indiquaient plus l'usage de la C-36. Ainsi les

indicateurs écrit au crayon sur les messages, étaient maintenant ceux de la

M-209 ou ceux de la B-211. Les plus fréquents étaient composées de six lettres

encadrées par deux groupes de deux lettres identiques. Cette signature

indiquaient l’usage de la M-209. Les indicateurs de la B-211 étaient aussi

aisément reconnaissables. Quand je disposais de messages sous forme de

bandes chiffrées, c'était uniquement les caractères de la B-211 ou de la

M-209 qui transparaissait.

Le dernier message chiffré en C-36 que j’ai trouvé dans les archives date du 12 juillet 1944. Il correspond à un message échangé entre Oran et Constantine c’est à dire à l’intérieur de l’Afrique du nord qui est aux mains des alliés (SHD-1460B10 1944).

REMARQUE : les documents TICOM permettent de suivre l'évolution des procédures, notamment des méthodes indicateurs, mais du point de vue de l’Ennemi (cf. 6.4).

Notes de pied de page:

- [1] J’ai pu le déduire des annotations aux crayons qui contenait les indicateurs. Fréquemment, le moyen de chiffrement apparaissait (C-36 ou B-211). Quand le même système indicateur était utilisé j’en déduisait que le même moyen de chiffrement était utilisé.

- [2] Le code “Empir” s'écrit aussi “Empire".

- [3] L’AFCODE est un procédé de chiffrement américain destiné aux petites unités. C’est un code désordonnée de 2 lettres (bigrammes) qui comporte donc deux parties (une partie ENCODE et une autre DECODE).

6.3 Utilisation de la machine

6.3.1 Dotation

Le document suivant nous indique la dotation d’une division territorial en matériel et documents du chiffre en Juillet 1943 (SHD-11P189 1944). La principale méthode de chiffrement est la C.36, mais la division est dotée aussi des codes ATM et 72. L’enveloppe CERES contient la clé en vigueur de l’époque pour la C-36 (cf. 6.3.4). D’autres documents de la même époque mentionnent un document supplémentaire « la liste des détenteurs de C-36 » et la courroie de transport.

Inventaire des documents du Chiffre versés à la division

territoriale d'Oran - le 14 Juillet 1943

- Instruction secrète 35/SCH N°63 (1) [1]

- Guide mémento du chiffreur 34/SCH N°.... (1)

- SD 43 N°1186 (5)

- Code 72 N°32-33-34-35-36 (5)

- Tableaux clés N°3-4-5-6-7 (5)

- Code ATM N°124 (1)

- LATEM 90 EM/CH-TS N°124 (1)

- TAMIS 105 EM/CH-TS N°124 (1)

- Instruction pour l'emploi de la machine à chiffrer C36 13311/EMA (2)

- Notice relative au chiffrement par C.36 N°160 EM/CH-TS. N°143-142 (2)

- Machines à chiffrer C.36 N°6-538 6-552 (2)

- Note S-2120 CH/FT emploi des abréviations pour la C.36 (1)

- Instruction mise en service C.36 N°S 15470 EM/EMA (1)

- N°252/EM-CH- Chiffrement par C.36 N°251-252 (2)

- N°427/EM-CH-TS Chiffrement par C.36 N°090-091 (2)

- Enveloppe CERES 161. EM/CH TS N°142-143 (2)

Notes de pied de page:

- [1] Les nombres entre parenthèses indiquent le nombre de copie de l'item.

- [2] Les enveloppes LATEM et TAMIS contiennent les clés de surchiffrement du code ATM.

|

|

6.3.2 Préparation des messages - Le démarquage

Les archives de la 1ère DB (SHD-11P187 1944) sont plein de télégrammes avec la bande imprimée par la machine ainsi que le texte du message démarqué. Voici quelques abréviations constatées:

GAL Général CHIF Chiffre ou Bureau du Chiffre

DS Dans REF Référence

LT Lieutenant OFF Officier

VS Vous (you) DIV Division

COL Colonel MESS Message

PR Pour ASPT Aspirant

CDT Commandant RGT, REGT Régiment

TELEG Télégramme

MESAGE au lieu de MESSAGE

HEUR pour “heure”

COMDMT pour “commandement”

S, SP, TS, STP, STOP pour le mot STOP (sépare des phrases)

NUM, NR, NO pour “numéro”

D'autre part, beaucoup de messages, presque un sur deux commençaient par

NUMKW...KSURKW les deux chaînes étant séparés par 2, 3 ou 4 caractères.

Nous rappelons que "K" signifie "espace" et "W" débute une chaîne qui doit

être interprétée comme un nombre. Cette chaîne représente donc le numéro

du message. Le chapitre qui décrit les méthodes des cryptanalystes

allemandes démontre que l'usage de débuts stéréotypés est un manquement

grave à la sécurité (cf. 5.5). En fait

la plupart des déchiffrement allemands de la C-36 ont été basés sur l'usage

de débuts stéréotypés.

Voici les autres débuts fréquemment utilisés:

NOKW, NUMK, or NRKW signifiant "NUMBER ###"

REFK, REFERK, or REFERENCEK pour REFERENCE à un message.

PRK (pour) or DEK (de) suivit de l'indication d'une personne (CDT … )

ou d'une unité.

D'autre part la fin du message était fréquemment indiquée par le mot "FIN".

Comme beaucoup de messages étaient mal transmis ou mal chiffré, beaucoup de messages demandaient la retransmission de messages et se terminaient par le mot "INDECHIFFRABLE" suivi de 0 ou plusieurs espaces.

Remarque : dans cette période, les messages C-36 et M-209 étaient mélangés. Je pouvais facilement repérer la machine à l'origine de la bande. En effet, les espaces ne sont pas codés de la même manière: si le message comportait des "K" il était chiffré en M-209 et si il comportait des "Z" il était chiffré en C.36. De plus, plusieurs lettres (D, P, R, M, A, ..) avaient une typographie différente pour les deux machines. Les rares messages B-211 se signalaient par la présence de caractères spéciaux (chiffres, +,-, %, ...). La figure 1 [1] donne un exemple de bande de déchiffrement provenant d’une C-36. La figure 2 montre une bande de déchiffrement provenant d’une M-209.

Note de bas de page:

[1] Dans la figure 1 on peut noter la présence de la lettre Z et dans la

figure 2 la présence de la lettre K. Ces lettres Z et K, correspondent au

chiffrement de l’espace respectivement chez la M-209 et la C-36.

|

|

6.3.3 Préparation des messages -

Le conditionnement (Déc 1942 à Déc 1943)

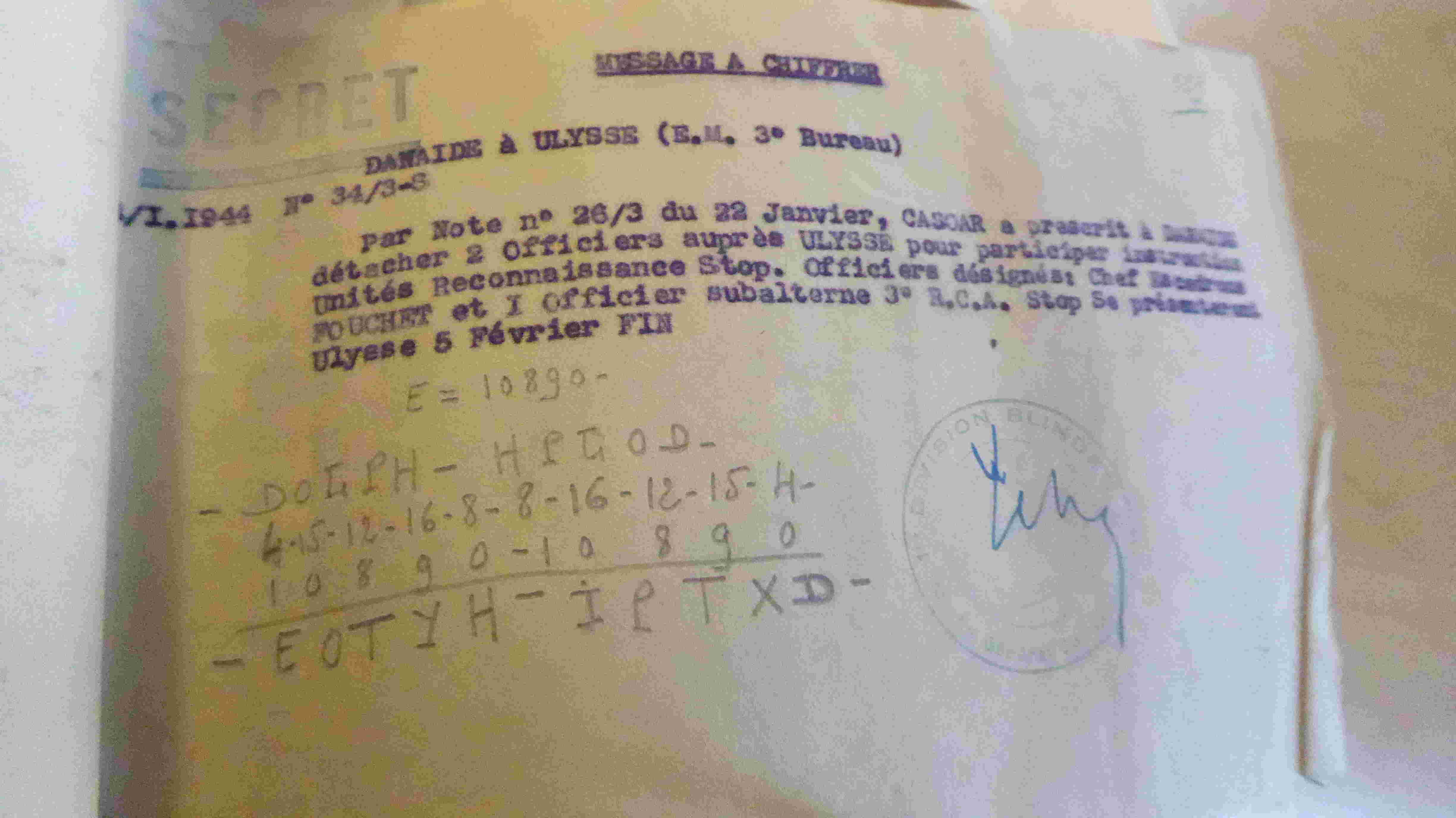

Dans les archives je trouvais plusieurs circulaires qui précisaient l'emplacement des deux groupes clés (SHD-11P189 1944). La figure 3 correspond au premier télégramme. Il utilise un formulaire d’origine française.

PC. Le 10 octobre 1943 - Traduction démarquée d'un télégramme

chiffré - (tampon SECRET) Gustave à Danaide - Départ d'Alger

le 9/10/43, Reçu au chiffre le 10/10/43, Numéro du télégramme:

844/CH/CABINET - Texte démarqué - Pour 2e bureau section du

chiffre – Accution [1] – A partir 15 octobre

0 heure – observer règles suivantes pour chiffrement par C36 :

- Primo Placer immédiatement avant 1er groupe clé d'un chapeau

de 3 groupes nuls .

- Secondo: Interdiction formelle d'employer pour formation de

la clé un mot prononçable ou utiliser même clé pour télégrammes

différents; sanction sévère seront prise à l'égard des

contre-venants – Diffusion Chiffre.

Voici le deuxième télégramme :

TELEGRAMME A CHIFFRER - Danaide à Base-Destructeur-digitale-

Deesse-Artillerie divisionnaire - Texte – N°134/2-CH. A partir

du 20 novembre zéro heure, le conditionnement télégrammes chiffrés

par machine C36 se fera comme suit: Primo groupe date, nombre de

groupe. Secondo un champ de 3 groupes nuls Tertio 1er groupe clé.

Quarto 2ième groupe clé. Quinto texte chiffré STOP Prière accuser

réception". Signé Joubert des Ouches

PC. Le 13/11/43 - Le Général TOUZET du VIGIER, Commandant la

1e Division Blindée [2]

Par Ordre: Le chef d'Etat-Major

On constate que les deux groupes clés ne sont plus directement au début

(ou à la fin) mais précédés de trois groupes nuls. On voit aussi l'énoncé

de règles de sécurité bien connues:

- Ne pas utiliser un mot prononçable pour la clé de messages.

- Ne pas réutiliser la clé de message.

Un autre document précise (non daté) que l’entête du message (groupe date, nombre de groupe) ainsi que la division du cryptogramme en groupes de cinq lettres correspondait à une signature des messages: cela permettait d’en déduire qu’ils étaient chiffrés grâce à la C-36. Voici l’exemple fourni (SHD-11P189 1944):

22.015 DHAPR HRVTM ... (22ième jour du mois, 15 groupes, cryptogramme)

Dans les archives, j'ai également trouvé une note de service qui limitait un

télégramme à 500 lettres (SHD-11P189 1944) :

20 déc 1942 – Note de service – télégrammes limités à 80 groupes,

exceptionnellement à 100 groupes.

Je ne pense pas que cette limitation soit liée à la sécurité mais plutôt

avait pour objectif de fluidifier les échanges. En effet chiffrer un

message est long (environ 1/4 d'heure pour 200 lettres). D'autre part, un

nombre important de messages sont transmis erronés. Plus les messages sont

long, plus il y a d’erreurs et donc plus le nombre de retransmissions est

grand. Dans les messages C-36 que j'ai vu, je n'est observé que très

rarement des messages d'une taille supérieure à 300 lettres (60 groupes).

Pour respecter cette règle (maximum 100 groupes), les messages longs étaient

émis en plusieurs parties. J’ai fréquemment vu ce types de messages. Chaque

partie était chiffrée par une clé de message différente et ainsi possédait

un indicateur spécifique.

Remarque : Toutes les informations que je donne sur les entêtes des messages ainsi que sur les indicateurs sont tirés de données provenant des bordereaux contenant le clair des messages. Je n’ai eu accès à aucun message chiffré qui aurait pu confirmer mes allégations.

Notes de pied de page:

- [1] Le terme militaire « Accution » était utilisé pour demander un accusé de réception.

- [2] On apprend incidemment que le nom de code "DANAIDE" correspond à la 1er DB.

- [3] Inversement un message chiffré avec le code 72 commençait par le nombre de groupes suivi du message sous forme de groupes de 4 lettres, par exemple : « 0015 PLAY RBOM ... ».

6.3.4 Distribution des clés (novembre 1942 à avril 1944)

Durant la période de la France Libre (1943, 1944), de nouvelles procédures voit le jour.

Au tout début de l’engagement des français aux cotés des alliés, ce sont les moyens de chiffrement et les clés en vigueur qui sont utilisées. Ainsi les tableaux A,B et C N°232/EM.CA/TS de la C-36 qui avaient été mis en service le 21 août 1942 sont utilisées jusqu’en mi-janvier 1943. Elle sont incinérées seulement le 21 Août 1944 (SHD-11P189 1944).

A partir de janvier 1944, les clés liés aux procédés de chiffrement, en particulier celles de la C-36 sont distribuées principalement à l’intérieur d'une enveloppe scellée portant un mot clé. Le bordereau associée à la remise de l'enveloppe précisait la date de sa mise en fonction mais celle-ci pouvait être anticipée si son détenteur recevait un télégramme provenant de la direction du chiffre et contenant le mot clé. A la mise en service de la nouvelle clé, l'ancienne est incinérée. Voici les enveloppes pour la C-36 dont j’ai trouvé trace [1]:

- L'enveloppe BETA envoyée le 7 décembre 1942 (je ne sais pas quand elle a été mise en service).

- L'enveloppe JUPIN envoyée le 25 décembre 1942 (je ne sais pas quand elle a été mise en service). Elle est incinérée le 15 avril 1943 au moment de la mise en service de l'enveloppe CERES.

- L'enveloppe CERES mise en service à partir du 15 avril 1943 était encore en service en début novembre 1943.

- L'enveloppe PERMA envoyée le 16 février 1944 et mise en service à partir du 1er Avril 1944 à 0 heure. La clé associée restera en vigueur pendant tout le mois d’avril.

- Il est possible que l’enveloppe BETA (et peut-être aussi l’enveloppe JUPIN) ne fut jamais mise en service. En effet un bordereau indique la délivrance et la mise en service de clés à partir du 21 janvier 1943 en remplacement des clés de l’époque Vichy. Ces clés sont nommées sous leur appellation classique (Tableaux A et B) au lieu d’utiliser le nom d’une enveloppe.

- Un document datant de 30 janvier 1944 rend compte de l’incinération d’une enveloppe CERES. On peut en déduire que la clé associée à cette enveloppe a expirée au plus tard en fin janvier 1944.

- L’enveloppe CERES était distribuée avec une autre enveloppe ayant le même numéro mais portant le nom « Machine C-36 ». Je pense que son contenu précisait la procédure de conditionnement et l’utilisation du système indicateur (qui camoufle la clé de message).

En ce qui concerne cette dernière enveloppe (PERMA) j'ai trouvé dans les archives sa liste de diffusion; Elle précise pour chaque destinataire le nombre d'enveloppes qu'il reçoit et le numéro de chaque exemplaire. En tout il y avait 187 enveloppes qui toutes étaient destinées aux membres du réseau C.36 des unités françaises de l'Afrique du nord (à priori une enveloppe par machine). Les principaux destinataires étant l’armée A, l’armée B et le 19°CA. Voici par exemple le 6ième destinataire, le 19°CA et toutes les unités dont elle est composée:

6°/- M. Le Général Commandant le 19° C.A. - 2ème Bureau –

Chiffre – ALGER-: 30 Exemplaires (n° 70 à 99) Pour dotation de

toutes les Divisions territoriales, subdivisions et bases en

possession de la Machine C-36 (AIR compris).

Note de bas de page:

[1] La C36 ne fut pas le seul système pour lequel on a utilisé des enveloppes.

Ainsi les clés de sur-chiffrement du code ATM ont été transmises par les

enveloppes LATEM/TAMIS et ensuite SATIM. Les clés de surchiffrement du code

Empir étaient transmises dans des enveloppes KASOR et ensuite LIPAL. Même la

M-209 utilisa un temps des enveloppes, par exemple l'enveloppe ARMIC.

6.3.5 Distribution des clés (Mai, juin, juillet 1944)

A partir de Mai 1944, les clés sont transmises par radio. Voici une reproduction des documents. Du fait qu'ils ont été transmis sur les ondes, j'en ai trouvé plusieurs exemplaires : notamment dans chaque unité recevant la clé. Ces clés sont celles de la 1ere DB appartenant à l'armée B qui va débarquer dans le sud de la France (SHD-11P189 1944).

6.3.5.1 La clé de Mai 1944

24/04/44 – Tampon TRES SECRET

1e DIVISION BLINDEE – ETAT-MAJOR - 2e BUREAU – Section du Chiffre

N° 66/2 CH-TS. P.C. le 24 Avril 1944

Mise en position actives des éléments secrets intérieurs pour

machine C.36, valable à partir du 1e Mai 1944 :

LE ZOUAVE DU PONT DE L'ALMA A DIT -

LA VIE EST UNE LUTTE CONSTANTE -

ON A SOUVENT BESOIN D'UN PLUS PETIT QUE SOI -

RIEN NE SERT DE COURIR -

IL FAUT PARTIR A POINT -

Vérification des 26 lettres (prendre lettre de calage L)

WEIXY JHSLL ETAZE HPZXJ CULWI S

Le Général de Division, TOUZET DU VIGIER, Commandant la 1e Division

blindée. P.C. le Lieutenant Colonel LEHR, chef d'état-major.

Destinataires :

Brigade de Chars, Brigade de Soutien, I/2 Brigade de Zouaves

Base, 3e R.C.A., Souche.

6.3.5.2 La clé de Juin 1944

24/05/44.- tampon "TRES SECRET"

1e DIVISION BLINDEE – ETAT-MAJOR - 2e BUREAU – Section du Chiffre

N° 99/E CH-TS. P.C. le 24 Mai 1944

Mise en position actives des éléments secrets intérieurs pour

machine C.36, valable à partir du 1e Juin 1944 :

LA ZONE DANGEREUX EST A FRANCHIR -

UNE HALTE EST NECESSAIRE -

POUR ETABLIR LA JONCTION -

LE MAUVAIS TEMPS RETARDERA NOTRE ??UVEMENT - (mouvement ???)

ATTENDRE ORDRE D'URGENCE POUR PASSAGE -

Vérification des 26 lettres: (prendre lettre calage L)

JEYWF EESSJ HQGLL TFJYX CVAHP SQFMF.

Le Général de Division, TOUZET DU VIGIER, Commandant la Ie Division

blindée. P.C. le Lieutenant Colonel LEHR, chef d'état-major.

Destinataires [1]

Brigade de Chars, Brigade de Soutien, I/2 Brigade de Zouaves,

Base, 3e R.C.A., Souche.

Note de bas de page: [1] On a les mêmes destinataires pour les trois tableaux

6.3.5.3 La clé de juillet 1944

1e DIVISION BLINDEE – ETAT-MAJOR - 2e BUREAU – Section du Chiffre

N° 97 CH-TS. P.C. le 23 Juin 1944 (Tampon TRES SECRET)

Mise en position actives des éléments secrets intérieurs pour

machine C.36, valable à partir du 1e Juillet1944 :

NOS APPAREILS A LONG RAYON D'ACTION

ATTAQUE EN FORCE LES AERODROMES ENNEMIS

DE NOMBREUX INCENDIES

SONT SIGNALES AINSI QUE DES EXPLOSIONS

AUCUN APPAREIL EST MANQUANT

Vérification des 26 lettres (prendre lettre de calage N)

YGKYG OVUGS OVFNX VHBJL GWNSK D

Ce tableau annule et remplace le 79/2 CH-TS qui sera incinéré le

Ie Juillet, à 24 Heures. Compte rendu d'incinération à fournir

dés exécution.

Le Général de Division, TOUZET DU VIGIER, Commandant la

Ie Division blindée.

P.C. le Lieutenant Colonel LEHR, chef d'état-major.

6.3.5.4 System operation

De mai à juillet 1944, les clés sont transmises par message radio et sont valable un mois. Elles sont chiffrées avec l'ancienne clé. La clé n’apparaît pas directement, elle doit être déduite de phrases clés ("LE ZOUAVE DU PONT DE L'ALMA A DIT"). Cette méthode est évidemment très peu sécurisée: En effet, il suffit que l'ennemi est réussi à trouver l'ancienne clé pour qu'il connaisse la suivante. En fait c'était le cas. Dans l’interview d’Otto Buggish (TICOM-I-58 1945), j'ai eu la surprise de découvrir de nouveau (coté allemand) cette phrase énigmatique: "LE ZOUAVE DU PONT DE L'ALMA A DIT". C’est la preuve indiscutable que les allemands lisaient les messages C-36 français. La dispersion des unités et le manque de moyen pour éditer et distribuer les clés a sans doute été à l'origine de la transmission des clés par radio (cf. 6.3.1).

Après plusieurs essais, j'ai pu reconstituer la méthode de codage de la clé interne: ATTENTION! Le lecteur astucieux peut arrêter immédiatement sa lecture et essayer par lui-même de trouver cette méthode.

J'ai trouvé la méthode en m'interrogeant sur une faute d’orthographe. Dans la première phrase du deuxième message il est dit "LA ZONE DANGEREUX ...". Or en Français, on aurait du dire "LA ZONE DANGEREUSE ...". La présence du "X" me paraissait avoir rapport au repère X existant sur la première roue de la C-36 (celle qui a 25 secteurs). Voici en bref cette méthode: Chaque phrase indique la position des ergots actifs d'une roue clé. Prenons comme exemple la dernière ligne de la dernière clé: AUCUN APPAREIL EST MANQUANT. Il faut lister les lettres apparaissant: ACEILMNPQRSTU. La clé (ergots actifs) pour la roue 17 est donc: A_C_E___I__LMN_PQ. Les lettre R, S, T, U n'ayant pas de signification pour la roue 17.

Dans le document montré sur la Figure n°5 [1] (SHD-11P189 1944) j'ai eu la confirmation que la vérification des 26 lettres correspondait au chiffrement de la lettre "A" répétée 26 fois en prenant comme clé de message AAAAA.

En ce qui concerne la lettre de calage elle ne correspond pas directement au slide. C'est la lettre qui est en face le chiffre 1 en rouge. La formule suivante la relie au slide (S):

Slide = (Calage + 9) modulo 26

Par exemple, si la lettre de calage est la lettre « L », le Slide sera égal

à 20 (11+9). On démarre l’alphabet à zéro: A=0, B=1, ..., Z=25.

J'ai découvert une confirmation de cette formule dans un livre traitant du décryptement (Muller 1983). Grâce à mon simulateur, j'ai réussi à reproduire la vérification des 26 lettres en utilisant la configuration des tétons "A" de la Table 2, celle utilisant deux overlaps.

Ce fait, en plus du déchiffrement du cryptogramme de juin 1941 confirme avec très peu de doute que seule la configuration A des tétons (Table n° 2) a été utilisée pendant la deuxième guerre mondiale.

Note de bas de page:

[1] La figure 5 utilise un formulaire d'origine US (M-210).

La plupart des messages dactylographiés utilisent les formulaires français.

Inversement, les messages écrits au crayon utilisent des formulaires M-210.

6.3.6 Méthode indicateur (Déc 1942 à Déc 1943)

Dans les archives du SHD (10P237 1943, 10P238 1943, 11P187 1944) je tombais sur un catalogue de messages en clair avec les bandes en clair collées au dos de chaque message. Evidemment ces messages provenant de machines à chiffrer De plus sur beaucoup de ces messages, le chiffreur avait inscrit au crayon trois groupes de lettres, le premier étant quasi systématiquement au dessus des deux suivants. Je déduisais facilement que le premier groupe correspondant à la clé de message et que les deux groupes suivant constituaient les deux groupes indicateurs chacun chiffré avec un alphabet de substitution différent. En effet la 5ième lettre du premier groupe ne comportait jamais les lettres de R à Z et la 4ième ne comportait jamais les lettres de T à Z, etc. Comme je disposait de plusieurs dizaines de messages j'ai pu reconstituer les deux alphabets complètement pour une période donnée.

Par contre, contrairement à la méthode utilisée en mai 1940, toutes les clés possibles pouvaient être utilisées car une lettre clé ne correspondait plus à deux ou trois lettres d'un alphabet de substitution, mais à une seule. Cette méthode permet également de différencier une clé B-211 d'une clé C-36. Je m’aperçus aussi que maintenant presque systématiquement (mais j’ai au moins un exemple contraire) le deuxième groupe indicateur était inversé. Ainsi pour le message du 22/06, le deuxième groupe est JNTBF au lieu de FBTNJ (X=F, D=B, E=T, C=N, A=J).

Les messages C-36 étaient mélangés avec des messages chiffrés en B-211 et en M-209 (à partir de mai 1943). Il était facile de discerner la méthode de chiffrement. En effet, souvent elle était indiquée au crayon sur les bordereaux contenant les messages en clair. De plus (toujours au crayon) on avait l’indicateur. La figure 6 en donne un exemple. Ceux utilisées par la M-209 sont aisément reconnaissable car les deux premières lettres du premier groupe étaient égale aux deux derniers lettres du deuxième groupe (par exemple JJMSG TREJJ). Ceux utilisées par la B-211 utilisaient la même méthode que durant la période de Vichy et n’utilisaient que les lettres de A à K (avec J omis).

Les tables suivantes (6, 7, 8) correspondent aux alphabets que j’ai reconstitué à partir des bordereaux. Les alphabets de la Table 6 furent utilisée de juin à novembre 1943 correspondent à la période de l’enveloppe CERES. La figure 7 donne un exemple d’un message, de la clé et de l’indicateur appartenant à cette période. Vraisemblablement cette enveloppe contenait également ces tableaux de substitutions. La Table 7 contient les alphabets (incomplets) que j’ai reconstitué à partir de messages du 1er décembre 1942 au 19 janvier 1943. Ils correspondent vraisemblablement au Tableau B qui était en service du 21 août 1942 au 21 janvier 1943 (cf. 5.3.2). J’ai reconstitué les alphabets donnés dans la table 8 à partir de messages datant du 21 au 4 février 1943. Ils correspondent au tableau B mis en service le 21 janvier (cf. 5.3.2).

L’utilisation des alphabets de la Table 7 démontre que la méthode indicateur basées sur des alphabets de substitution que l’on vient de décrire date en fait de l’époque de Vichy.

Remarque: Ecrit au crayon à coté des indicateurs, il y avait des opérations arithmétiques. En voici un exemple reconstitué : (940 – 650) ÷ 5 = 58 (cf. Fig 16). J’en ai déduis qu’il s’agissait du calcul du nombre de groupe: la position final du compteur de la C-36 moins la valeur initiale divisé par la taille d’un groupe (5 caractères).

Note de bas de page :

[1] Le message en fig 6 est rare car il a été transmis en B-211 et C-36.

Pour chaque méthode, la méthode, la clé et l’indicateur sont indiqués au

crayon.

Table 6: Les alphabets de substitution de juin à novembre 1943

Date Clé Indicateur

06/22/43 XDECA HISOF JNTBF

06/30/43 COIHJ OGEJU SPYAN

07/08/43 YROLB XVGPD GUAHR

08/11/43 NIKGO ZELRG AEOYV

10/18/43 POIQJ TGENU SZIAK

11/12/43 GXIPK RHETL OKYFE

11/13/43 RPLJN VTPUZ VSUKH

11/15/43 ZPJLC BVUPO HUSNC

Une lettre clé ABCDEFGHIJKLMNOPQRSTUVXYZ (W omis)

1er alphabet FDOISARJEULPKZGTNVCQMYHXB

2ième alphabet JGNBTMEPYSOUIVAKZHLXDQFRC

Table 7: Alphabets de substitution pour la période du 1er décembre 1942 à 19 janvier 1943

Exemple d’un indicateur et de la clé associée:

ZKCBV QMIEL - Clé: ONKEI

Une lettre clé ABCDEFGHIJKLMNOPQRSTUVXYZ (W omis)

1er alphabet MEXGBSLFVHCPQKZDOUAJYR??N

2ième alphabet GNFXMAKRQUIBTELJYCPVHO??D

Table 8: Alphabets de substitution pour la période du 25 janvier au 4 février 1943

Exemple d’un indicateur et de la clé associée:

LTXYZ EZGMH - Clé: HBAFP

Remarque: le deuxième groupe n’est pas à l’envers:

EZGMH code la clé HBAFP.

Une lettre clé ABCDEFGHIJKLMNOPQRSTUVXYZ (W omis)

1er alphabet XTUOHYPLCQEMDSRZIJAKBG???

2ième alphabet GZSIYMDEBTRVKXPHNUOACQ???

|

|

6.3.7 Méthode indicateur numérique - à partir de janvier 1944

Dans la période du 1er janvier au 27 février 1944, j'ai observé plusieurs annotations écrites au crayon sur huit bordereaux d'envoi de message (SHD-11P187 1944). La Table 9 donne deux exemples et la figure 8 en montre un.

Ces annotations montrent évidemment un changement dans la méthode des indicateurs. L'utilisation d'alphabets de substitution a été abandonnée au profit d'une méthode numérique. Bien que j'aie la preuve que cette méthode n'a été utilisée que de janvier à février 1944, il est probable que cette méthode soit restée en vigueur jusqu'au retrait des C-36, c'est-à-dire en juillet 1944. Dans la période du 1er janvier Au 27 février, l'enveloppe CERES n'était plus utilisée a priori et c'est pourquoi la nouvelle méthode d'indicateur a été utilisée avec sa clé successeur. Cette nouvelle méthode élimine le besoin de publier de nouvelles enveloppes pour modifier la façon dont la clé du message est masquée.

Presque à chaque fois (mais pas toujours), le code chiffrant est associé à une lettre. Voici les codes provenant de 7 messages (un code pouvant être utilisé plusieurs fois) et la lettre associée, qui est appelée « lettre chiffrante » [1].

C = 02972, E = 10890, F = 05945, S = 21781

Les codes 24754 et 08918 n'étaient pas associés à une lettre.

Il parait évident que le groupe de la première ligne (UAPIE dans le 2ième exemple de la Table 9) est la clé de message (répété à l'envers) et que les deux groupes résultant (UFYMJ ENYEZ) forment les deux groupes clés de l'indicateur et qu'ils sont générés par l'ajout de la représentation numérique des lettres de la clé (A=1, B=2, C=3, ..., Z=26) à chaque chiffre composant le code numérique correspondant à la lettre "chiffrante".

Les codes ont une structure: VWXYZ, avec W = Z, V + X = Y + Z = 9.

Pourquoi cette structure ? Je pense que c'est pour jouer un rôle de vérification du code. Cela n'a de sens que si le code est transmis et fasse partie du message. Mon opinion est que ce groupe doit apparaître sous forme alphabétique. La traduction chiffre/lettre propre à la C-36 devait sans doute être utilisée. Comme je n’ai trouvé aucun cryptogramme de cette époque, je n’ai aucun exemple de l’utilisation de cette méthode.

L'hypothèse que je viens de décrire explique beaucoup de choses mais pas l'association d’un groupe numérique et d'une lettre, appelée lettre chiffrante.

Pour cette période (début 1944), j'ai trouvé également des annotations pour trois messages chiffrés en M-209. On pouvait en déduire qu’à cette époque, l’armée française a utilisé la même méthode pour chiffrer la clé de message que celle utilisée pour la C-36 (SHD-11P187 1944), la Table 10 en donne un exemple. Cette méthode complexe fut abandonnée pour la M-209 et la direction du chiffre utilisa la méthode américaine sous la pression des américains (cf. 6.2).

Voici les codes pour ces trois messages: T=07937, K=16846, V=05955.

On peut déduire plusieurs choses:

- Ici également le code masquant la lettre chiffrante respecte plusieurs règles : W = Z, V + X = 9, mais Y + Z = 10 au lieu de 9, ce qui permet de distinguer un code M-209 d'un code C-36.

- Les deux premiers chiffres des codes (07,16,05) permettent de déduire la lettre chiffrante si on considère la suite suivante: Z=01, Y=02, X=03, et ainsi de suite.

- La lettre chiffrante correspond à lettre qui est chiffrée 12 fois et qui permet de générer une clé de message aléatoire. Cette lettre est doublée dans l'indicateur et permet aussi de savoir que le messages est chiffré via la M-209.

Le message suivant datant de janvier 1944 me plongea dans un abîme de perplexité (SHD-11P189):

CEF - 1ere Division Blindée - Etat-Major - 2ème Bureau -

PC, le 11/1/44 ...

Bordereau d'envoi. Système SIGRBA en service pour mise à la

clef machine CONVERTER - Nombre: 1. Tableau donnant les

groupes numériques représentant les lettres chiffrantes et

clé des nombres - Nombre: 1 ...

Ainsi il existerait un tableau donnant chaque lettre chiffrante et sa

correspondance numérique. Ce message s’adresse évidemment aux détenteurs

de M-209 mais si la même stratégie s’applique pour la C-36 je ne

comprends plus pourquoi le code numérique a une structure si complexe.

Un code quelconque ferait l’affaire.

En bref, voici les deux hypothèses que je formule sur le fonctionnement de cette nouvelle méthode indicateur.

- L'opérateur met sa machine à la clé du jour. Il déchiffre le groupe associé à la lettre "chiffrante" en utilisant la correspondance numérique fournie par la C-36. Il obtient une séquence de chiffres, par exemple 21781 qui lui permet de déchiffrer la clé de message. Une table de correspondance (lettre chiffrante <=> code numérique) lui permet de valider le code. La lettre chiffrante lui donne aussi la lettre de calage utilisée pour ce message (differente du calage utilisé pour déchiffrer la lettre chiffrante).

- Le chiffreur met sa machine à la clé. Il déchiffre le groupe associé à la lettre chiffrante. Il obtient une suite de lettres : SSSSS. C’est la lettre chiffrante. Via une méthode inconnue il déduit un équivalent numérique (éventuellement c'est comme précédemment une table de correspondance), par exemple 21 qui correspond aux deux premiers chiffres du code numérique. Il en déduit les trois suivants.

Le conditionnement des messages est évidemment modifié pour inclure le groupe camouflant la lettre chiffrante. Un message du 20 février 1944 émanant du bureau du chiffre de la 1er DB (SHD-11P189 1944), décrit le nouveau conditionnement des télégrammes chiffrés par la C-36:

Danaide à Destructeur-digitale-deesse-A.B. Base. TEXTE -

N°27/2-CH-S. Conditionnement télégrammes chiffrés par C36 modifiés

à partir 20 février 1944 1 Heure.

1° Groupe date et nombre de groupes.

2° Groupe camouflant la lettre chiffrante.

3° Texte chiffré.

4° Premier groupe clé.

5° Deuxième groupe clé.

Autres prescriptions notice 986 CH/CAB du 11 novembre 1943 restent

applicaples. PC. le 14 Février 1944, l'officier du chiffre.

Table 9: Méthode indicateur utilisée à partir de janvier 1944.

Sur un message du 1 janvier 1944

21781

H L A Q F - F Q A L H

8 12 1 7 6 - 6 7 1 12 8

2 1 7 8 1 - 2 1 7 8 1

---------------------------------

J M H Y G H R H T I

Sur un message du 18 janvier 1944

F = 05945

U A P I E - E I P A U

21 1 16 9 5 - 5 9 16 1 21

0 5 9 4 5 - 0 5 9 4 5

---------------------------------

U F Y M J E N Y E Z

Table 10: Méthode Indicateur numérique pour la M-209 (1944)

K = 16846

K K E U H N L P K K

11-11- 5-21- 8-14-12-16- 11-11-11-11- 5-21- 8

1 6 8 4 6 1 6 8 5 6 6 4 8 6 1

-----------------------------------------------

L Q M Y N O R X O Q Q O M A K

6.3.8 La complexification des procédures

Au fur et à mesure du temps qui passe, l'utilisation de la C-36 devient très complexe pour maintenir un niveau de sécurité suffisant. En voici un premier exemple datant de novembre 1943 (SHD-11P189 1944):

Télégramme à chiffrer - Danaide à Base Danaide-Destructeur-

Digitale-Artillerie divisionnaire-Déessek - Texte - N°141/2 CH.

Suite à télégramme 134/2 CH relatif à modification chiffrement C36.

Pour relèvement texte chiffré objet paragraphe 5 du télégramme

sus-visé. Le premier et tous les groupes impairs seront inversés.

Exemple texte sur la bande PAXMC HZLBS RQVOJ ... sera relevé

CMXAP HZLBS JOVQR ... Accuser réception N°. PC le 15/11/43.

L'Officier du Chiffre.

Si l'on compare la méthode utilisant un code numérique à celle utilisant

des alphabets de substitution, on remarque qu'il n'y a plus besoin de

distribuer le tableaux B (qui contiennent les alphabets). Si de

plus la configuration des ergots est transmise par radio sous forme de

phrases codées (LE ZOUAVE A DIT...). Il n'y a plus besoin également de

distribuer tableau A. En bref, on n'a plus besoin de distribuer de

documents pour transmettre les clés. Ceci diminue énormément la sécurité

mais facilite grandement la distribution des clés.

Pour le moment nous constatons que les procédures de conditionnement sont complexes. En fait, malheureusement j'ai découvert plusieurs documents qui montrent quelles étaient encore plus complexes que ça (SHD-11P189 1944).

Du général commandant la 1ere Division Blindée au général

d'armée, le 9 décembre 1943 -

J'ai l'honneur de rendre compte de ce que, en référence à la note

904/CH/CAP du 21 octobre 1943 les incidents suivants ont été relevés

au cours du mois de Novembre.

- Incidents mécaniques: Néant.

- Incidents relevant de la technique du Chiffre.

- Procédé C-36: Pour les télégrammes émanant des unités de la

Divisions: 2 télégrammes parvenus avec le 2ième groupe clef non

inversé dont 1 avec oubli de calage de la lettre conventionnelle.

Un télégramme avec 2 même lettres dans une clef prononçable. ....

- Incidents relevant des transmissions: Pour les télégrammes

reçus par radio beaucoup d'erreurs sont relevées. ..."

------------------------------------------------------------------------

1ère Division Blindée - … Mascara – 17 mai 1943 – Instructions sur

le chiffre - ... Machine à chiffrer C-36... Mise en place des

éléments secret intérieurs en appliquant le tableau A fourni par

le commandement en chef. Mise en position active de certains Pins.

Mise en place d'une lettre conventionnelle. Voir chap III

Déchiffrement 3ième alinéa de la note du commandement en chef...

soit la clé DHERA, la lettre conventionnelle sera E....

------------------------------------------------------------------------

Danaide à Baptiste – 26/03/44... Votre télégramme 25059

indéchiffrable clés exactes. Prière vérifier chiffrement lettre

de calage et lettre chiffrante.

Une nouvelle expression apparaît : « lettre conventionnelle ». Est-ce un

nouveau concept ou un nouveau nom pour la lettre de « calage » ou la lettre

« chiffrante » ? Si l'on l'interprète comme faisant référence à la lettre

de « calage », est-il possible d'interpréter ces trois textes en imaginant

que la lettre « calage » (dont dérive la diapositive) serait variable à

partir de mai 1943 pour chaque message et correspondrait au lettre du

milieu du premier groupe d'indicateurs qui crypte la clé du message au

moyen d'alphabets de substitution (à l'époque). Si tel est réellement le

cas, cela améliorerait considérablement la sécurité mais compliquerait le

chiffrement et le packaging. Incidemment, dans le premier document, on

découvre qu’il y a une surveillance du chiffrement à cette période.

Note: Bien après avoir formulé cette hypothèse (calage différent pour chaque message), j'en ai eu la confirmation en analysant les nombres présents sur des bandes de déchiffrement provenant de deux messages C-36 chiffrés le 23 juin 1943. La correspondance lettre/chiffre donne la lettre de calage "I" pour le 1er message et la lettre de calage "D" pour le 2ième message.

En mars 1944, une nouvelle procédure apparaît. L'usage de la C-36 devient encore plus complexe: (si c'est possible!). Le document qui décrit cette méthode (qui n'est pas très claire) précise l'emplacement des groupes clés qui dépendent du groupe camouflant la lettre chiffrante (SHD-11P189 1944).

TELEGRAMME A CHIFFRER - Danaide à Détenteurs C.36. - Texte -

N°52/2 CH TS. Additif relatif au chiffrement par C36.

Ajout au chapitre B, section Z notice 27 CH/CAB, instruction

suivante: groupe camouflant la lettre chiffrante est compté

pour déterminer la place des groupes clés – STOP – Si total

addition des 2 premiers chiffres de gauche au 2 derniers

chiffres de droite est UN je répète UN le 1er groupe clé ou

le second suivant le cas est placé immédiatement après le groupe

camouflant la lettre chiffrante. Le reste sans changement.

PC Le 23 Mars 1944, L'officier du Chiffre.

6.3.9 Autre procédures

Quand une machine n'est pas utilisée, on doit la mettre à la clé de transport (ergots en position passive)

Direction du chiffre - Alger, le 9 mai 1944 – Objet:

Sécurité du Chiffre - Note de service –

Il a été porté à la connaissance du Colonel Directeur du

Chiffre que des cryptographes C-36 et Converter avaient

été reversées à l'unité supérieure par des formations qui

n'avaient pas pris le soin de mettre les éléments intérieurs

en position passive. Il y a là une négligence grave qui peut

compromettre la sécurité du Chiffre...

Le Colonel Directeur du Chiffre, Signé: Joubert des Ouches.

6.3.10 Example of message (in plain text)

Voici un exemple authentique de message (SHD-11P187 1944). Au recto, le message sans le démarquage et au verso, le message brut (la bande qui sort de la C-36 collée sur le bordereau et qui est donc démarqué.

Les bandes (au verso):

NUM WUBE SUR WU REPONSE MESAGE NUM WJU SUR CH

INDIQER POSITION AINSI SUIT SP MA POSITION EST

MOSTAGANEN WN SUR WOCCMMC NUM WON Q O SP

Le message sans le démarquage(au recto):

TELEGRAMME A CHIFFRER

DANAIDE à A.D.

N° D'Enregistrement au chiffre 353 ... Reçu au chiffre 19h

Expédié à A.D. à 20 H

TEXTE

N°298/2 - REPONSE MESSAGE N°42/CH. INDIQUER

POSITION AINSI SUIT STOP MA POSITION EST

MOSTAGANEN 1/200.000 N° 2I Q O -STOP

P.C. le 5 Novembre 1943

D'après le chiffrement des nombres, on peut en déduire la lettre de

calage. Ici, c'est la lettre T (Slide = 2), ce qui confirme aussi que

le message a été chiffré avec une C-36.

En fait, pendant un temps, les procédures françaises pour coder les numbres de la M-209 ressemblaient à la procédure utilisée par la C-36. On n’avait dans la bande de déchiffrement des chaînes débutant par la lettre « W » et se terminant par un espace, par exemple WBFK. Le chiffreur recevait en même temps que les clés, un tableau de correspondance lettre/chiffre (0=K,1=C, 2=G, 3=B, 4=F …). Il faut se rappeler que la méthode américaine recommande d’appeler les chiffres : 340 était codé « THREE FOUR ZERO » [1]. En final, le véritable critère pour différencier une bande C.36 d’une bande M-209 est la forme des caractères.

Note de bas de page:

[1] Comme on l'a constaté, les troupes françaises qui débarquèrent en

Provence ont abandonnées les procédures françaises d'utilisation de la

M-209 pour n'utiliser exclusivement que les procédures américaines

(cf. 6.2).

6.4 Le point de vue allemand, cryptanalyse

6.4.1 Les déchiffrement allemands

Après l’anéantissement de la France en juin 1940, les cryptologues allemands ont eu tout le temps pour casser les systèmes C-36 et B-211 (cf. 5.5). Comme les machines à chiffrer B-211 et C-36 ne faisaient pas partie des moyens de protection des communications radio autorisés par les allemands, ceux-ci ne purent pas intercepter leur trafic qui était que filaire et donc ne purent pas les exploiter. Mais dés que les troupes françaises de l’Afrique du Nord intègrent le dispositif alliés, les ondes se remplissent de messages chiffrés en B-211 et C-36. Les cryptologues allemands sont prêts et déchiffrent facilement le trafic C-36 mais, à leur grand étonnement échouent à lire le trafic de la B-211 [1] (TICOM-I-58 1945) :

TICOM I-58 - Interrogatoire du Dr Otto Buggisch de l'OKW/Chi.

Vers fin 42 ou début 43 Réapparition des messages C-36 dans

le trafic de De Gaulle. Décodage au moyen de la méthode développée

précédemment par le Dr Denffer; des messages B-211 apparaissent

également, qui ne sont cependant pas décodés selon la méthode

théoriquement élaborée.

Les déchiffrements sont facilités par le fait que la clé interne reste longtemps en fonction (plusieurs semaines voir plusieurs mois) (cf. 6.3.4) et l’utilisation de débuts stéréotypés (cf. 6.3.2):

TICOM IF-107… Avant de décrire son travail sur la Converter M-209,

"G" nous a informé qu'une machine française Hagelin avait été

initialement cassée en 1940. Il a appelé cette machine C-36, et

indique qu'elle avait des tétons fixes (qu'il a appelé cams) et

que le nombre de tétons étaient toujours 1, 2, 4, 8 et 10 [2].

Il a toutefois déclaré que les paramètres internes (qu’il appelait

constellations) n’étaient modifiés que tous les quelques mois. La

solution a été apportée par le fait que presque tous les messages

commençaient par "Refer" [3]. La solution originale a été réalisée

à partir du début d'environ 50 messages. Il précise également que

lorsque les paramètres internes étaient modifiés, le nouveau

trafic était envoyé à Berlin par courrier et Berlin était

généralement en mesure de trouver la solution dans les 48 heures.

A partir de début 1944, les différents changements de procédures compliquent

le travail des allemands, en particulier le nouveau système indicateur

(cf. 6.3.7). La lecture intégrale du trafic ne sera

réalisé qu’après le cassage de ce système. Mais les clés internes continues

d’être cassées, principalement par des cribs ainsi que par une méthode

statistique qui nécessitait d’obtenir des messages d’au moins 400 caractères.

Après que les français émettent les clés sur les ondes, le travail des

allemands se trouve évidemment facilité (TICOM-I-92 1945) .

TICOM I-92 - Interrogatoire final de Wachtmeister Oto Buggisch.

Complications de la C36. Buggisch ne se souvenait pas que ce

système de chiffrement était très complexe, à moins qu'il n'ait eu

l'intention de faire référence à la nouvelle méthode d'indicateur

introduite en janvier 1944. L'ancien système indicateur, modifié

dans ses détails en 1942, était une table de substitution de

lettres, qui était simple. Le nouveau système était basé sur des

chiffres, mais il ne peut donner aucun détail. Les paramètres

internes relatifs ont continué à être récupérés et un pourcentage

élevé du trafic a été résolu grâce aux cribs et aux méthodes

statistiques (pour tout message de plus de 400 lettres) jusqu'à ce

que le système indicateur soit cassé à la fin de l'été 1944.

Vers la même époque, en 1944, les Français avaient adopté un système

d'envoi de réglages internes au moyen d'une phrase ordinaire pour

chaque roue, dont les premières lettres non répétées donnaient les

positions actives des ergots [4]. Ce système a été signalé pour

la première fois dans un message qui a été déchiffré ; savoir qu'il

existait n'avait qu'un intérêt académique, car aucune clé n'était

obtenue à partir d'autres systèmes.

Buggisch a surtout parlé des messages C36 cassés en 1943. En ce qui concerne

le trafic de De GAULLE vers la CORSE, il a également déclaré que les

débarquements dans le sud de la France avaient été en grande partie

compromis quant à leur date et à leur force par le trafic C36 intercepté et

déchiffré par les allemands.

La méthode statistique n’est pas décrite par Buggisch. Je pense qu’il s’agit de la reconstitution des ergots des roues 17 et 19 en utilisant l’approche de la méthode générale (cf. 5.5). Ensuite, il est facile de placer des cribs qui s’accordent avec les configurations déduites. Ensuite, progressivement il est possible de reconstituer les configurations des ergots des autres roues.

Notes:

-

Un bon système indicateur est un élément très important de la sécurité

d’un système cryptographique. En effet, si l’ennemi a réussi à casser la

clé du jour il lui faut quand même qu’il trouve la clé de message pour

chaque message. Si la méthode indicateur est faible et que l’ennemi l’a

reconstituée, il peut déchiffrer tous les messages comme si il était le

véritable destinataire.

C’était le cas pour la C-36 avec l’utilisation d’alphabets de substitution qui ont permis aux allemands de lire tous les messages d’une période dés que la clé interne était cassée. Par contre, la méthode indicateur numérique offrait une meilleure sécurité. Tant que celle-ci ne fut pas cassée (ce qui arriva tardivement), les allemands devaient trouver la clé de chaque message individuellement. L’utilisation de mot probable permet d’y arriver mais ralenti énormément le travail de déchiffrement.

- Si mon hypothèse est correcte sur le fonctionnement de l'indicateur numérique utilisé à partir de janvier 1944, le calage est modifiée pour chaque message (cf. 6.3.7). Le travail des cryptanalystes allemands devient évidemment plus complexe. Mais ils peuvent toujours briser chaque message avec des débuts stéréotypés. Connaître les valeurs des ergots simplifie évidemment la vérification des hypothèses.

TICOM I-58

Hiver 43/44. … Messages C36 avec technique de chiffrement compliquée,

résolus au printemps (Le zouave du pont d’Alma a dit).

Notes de bas de page:

- [1] Les français ont ajoutés 4 rotors à la B-211. Le trafic de cette machine restera inviolé jusqu’à la fin de la guerre.

- [2] Le nombre de tétons (Lugs) 1, 2, 4, 8 and 10 est à priori incorrecte. Il n'est pas aisé d'imaginer l'origine de cette erreur.

- [3] On l’a déjà signalé, l’analyse des bandes imprimées provenant de la C-36 fait apparaître beaucoup plus fréquemment le début « NOKW » que « REFER ».

- [4] On doit comprendre: "position des ergots actifs."

6.4.2 Trouver la clé externe d'un message grâce à un mot probable

Comme on l’a signalé, tant que le système d’indicateur numérique n’était pas connu, les allemands devaient casser individuellement chaque message. Le cryptanalyste allemand Alfred Pokorn décrit la méthode pour un message chiffré en M-209 (TICOM-1-175 1945, paragraphe « Breaking a Third Message »). Dans le paragraphe suivant, j’ai adapté sa méthode à un message chiffré en C.36.

Supposons que nous connaissions la clé interne. Nous avons un message chiffré avec cette clé. Comment trouver la clé externe ? Si l'on suppose que le message commence par un mot probable (crib), on peut en déduire les premiers ergots pour chaque roue et on peut en déduire la clé externe.

Note: Les méthodes qui permettent de trouver la clé interne (messages superposés [in-depth], début stéréotypé) permettent uniquement de connaître une clé interne relative. La véritable clé interne n’a pas besoin d’être connue pour déchiffrer les messages. Ensuite, quand on déchiffre d’autres messages, on connaîtra que des clés de messages relatifs par rapport à la première clé que l’on a obtenu et que l’on fixe de manière arbitraire à AAAAA.

Exemple:

Message chiffré: EBGLF AMNDU PWIU ...

Le texte clair (supposé): REFER K ...

Clé interne:

- Position des ergots (pins):

Roue 1 (25): A__DE_G__JKL__O__RS_U_X__

Roue 2 (23): AB____GH_J_LMN___RSTU_X

Roue 3 (21): __C_EF_HI___MN_P__STU

Roue 4 (19): _B_DEF_HI___LN_P__S

Roue 5 (17): AB_D___H__K__NO_Q

- Slide: 0 (lettre A)

La méthode: Nous pouvons deviner la configuration des ergots qui

explique les valeurs de la clé à partir du texte chiffré et du crib

(cf. 2.1):

C[i] = (S + K[i]) - P[i]

C[i] = La ième lettre chiffrée, S = Slide, K[i] = La ième valeur de la clé,

P[i] = La ième lettre clair.

Dans l'exemple, S = 0, alors: K[i] = C[i] + P[i]

C P K Ergo[1] Ergo[2] Ergo[3] Ergo[4] Ergo[5] Overlaps: 1-5,2-5

1 téton 2 tétons 3 tétons 7 tétons 14 tétons

----------------------------------------------------------------

E R 21 ? 0 0 1 1 = 14+7

B E 5 0 1 1 0 0 = 3+2

G F 11 1 0 1 1 0 = 7+3+1

L E 15 ? 1 0 0 1 = 14+2-1 (overlap)

F R 22 ? 1 0 1 1 = 14+7+2-1(overlap)

A K 10 0/1 0/1 1/0 1 0 = 7+3 or 7+2+1

Pour la deuxième roue, la suite 010110 est impossible. Donc, la configuration

des ergots actifs pour la sixième lettre est 11010.

La suite pour la première roue est égale à ?01??1 (ou .01..1). Excepté la première roue, nous pouvons déduire la clé externe: [BFMPV]IGSK. On peut essayer chaque lettre B, F, M, P et V et déchiffrer les lettres suivantes (MNDU...) du cryptogramme.

A__DE_G__JKL__O__RS_U_X__

.01..1 (key: B)

.01..1 (key: F)

.01..1 (key: M)

.01..1 (key: P)

.01..1 (key: V)

La clé de message trouvée est PIGSK. La véritable clé externe est GAULE

(ne pas oublier qu'il y a un écart entre les ergots actifs et les lettres

qui sont visible sur le benchmark).

Réfèrences

- Muller, A, 1983. Le Décryptement, Presses Universitaires de France.

- SHD – 10 P 237. 1943. Télégrammes Départ – Arrivé. “PC-JOSEPH”. Période du 22 Novembre 1943 au 4 Février 1943.

- SHD – 10 P 237. 1943. Télégrammes Départ – Arrivé. “PC-JOSEPH”. Période du 22 Novembre 1943 au 4 Février 1943.

- SHD - 10 P 238. 1943. Détachement d'armée française PC Jean - 1942 (20dec)-1943

- SHD - 11 P 187. 1944. 1er Division Blindée – Section du chiffre – E.M: 2e Bureau – Télégrammes expédiés 9-6-43 au 21-12-1944. 1943-1944.

- SHD - 11 P 189. 1944. 1er Division Blindée – Section du chiffre – E.M: 2e Bureau – Courrier expédié et reçu concernant la sécurité du chiffre – 16-11-43 au 9-11-44. 1943-1944.

- SHD - B10 1460. 1944. EMGG EMA 412 R 15 Teleg. depart avr-juillet 1944 EMDN service du chiffre.

Liens Internet

- TICOM I-58 – Interrogation of Dr Otto Buggish of OKW/Chi – Aug 1945 (link).

- TICOM I-92 – Final interrogation of Watchtmeister Otto Buggisch – Sept 1945 (link).

- TICOM IF-107 – Interview of Werner K.H. Graupe, PW, nov 1944 (link).

- TICOM IF-175 – Report by Alfred Pokorn, of OKH/CHI, on M.209, 14th December, 1945 link).